Un test d’Ethical Hacking és una de les eines més ràpides i òptimes de què disposen les organitzacions per identificar amenaces, riscos i millores en seguretat.

Un hacker ètic és un professional capacitat que entén i sap com buscar debilitats i vulnerabilitats en els sistemes, i utilitza els mateixos coneixements i mètodes que un hacker maliciós, però de manera legal i legítima.

Ethical Hacking com a eina de prevenció

Des de sempre, els homes han tingut la necessitat de protegir les seves pertinences. ¿Sabies que ja a l'Edat Mitjana hi havia hackers? Sí, perquè els castells eren dissenyats com fortaleses antiassalts i ja aleshores es feien simulacres per posar-ne a prova les defenses.

Amb els anys, aquesta necessitat de protecció i examen també ha arribat a les empreses, amb tots els seus actius, inclosos els de TI, substituint amb firewalls, sondes i alarmes el que eren castells, guaites i ponts llevadissos.

Mentre que els professionals de TI són experts en el disseny i implementació de mesures de seguretat, els hackers ètics posseeixen la capacitat de pensar "més enllà" i eludir aquests controls. Els mètodes que utilitzen ajuden una organització a "provar" la seva seguretat de manera controlada abans d'un ciberatac real, de manera que pot verificar els seus dispositius, sistemes i la capacitat de reacció i conscienciació dels seus empleats. La informació obtinguda ajuda a millorar les proteccions i els procediments.

Retorn de la inversió

Si quan sortim de casa o del cotxe comprovem que la porta queda ben tancada, ¿fem el mateix amb les aplicacions abans de desplegar-les? La millor manera de fer una avaluació de la seguretat és fer atacs controlats sobre els sistemes.

Com més seguretat en el nostre "castell", menys soldats i armes seran necessaris, i alhora hi hauria menys impacte que si l'atac tingués èxit: frau, robatori d'informació, paralització d'operacions, impacte en la marca o hores de dedicació per resoldre-ho. Qualsevol atac que funcioni mínimament sempre tindrà conseqüències molt greus, amb un impacte econòmic segurament molt més gran que la inversió que hauria correspost a la prevenció.

L'objectiu: dur a terme una gestió integral de les vulnerabilitats

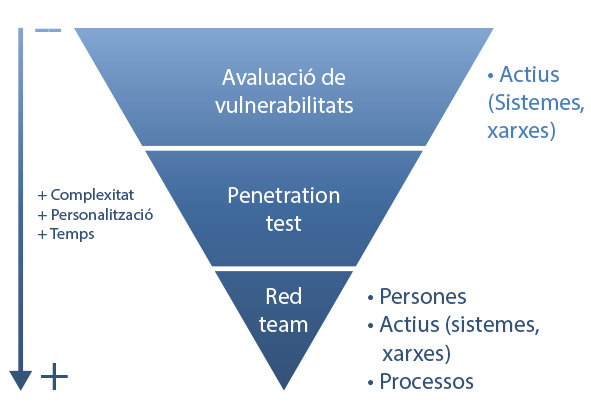

El més interessant és dur a terme una gestió integral de les vulnerabilitats per determinar el risc real d'un possible incident o una fuga de dades. Per aquesta raó, s'han de cobrir les àrees següents, cadascuna amb un tipus de test associat.

Tenint en compte l'abast de les proves, la complexitat de l'execució de cada tipus, així com la personalització i el temps necessari per obtenir els resultats, aquesta gestió integral podria visualitzar-se com s'indica a la figura.

Vulnerabilitats + Pen testing + Red teaming

Cada tipus de test persegueix un objectiu diferent:

Avaluació de vulnerabilitats, per a una visió global sobre un abast concret (una xarxa, un web). S'utilitza per identificar versions de programari obsoletes, pedaços pendents o problemes amb les configuracions.

Pen testing, per anar un pas més enllà i materialitzar (és a dir, explotar) les vulnerabilitats i visibilitzar l'afectació d'aquests errors. Es verifica el grau de robustesa d'un servei i se n'avalua l’estat davant d'un atac de tipus intrusiu.

Red teaming i enginyeria social, per provar també les persones i els processos de l'organització. Per aquesta raó, hi ha proves de detecció i resposta basades en escenaris, com ara la capacitat per detectar campanyes de phishing, o intents d'enginyeria social o intents d'accés físic o de moviment lateral.

El plantejament es pot fer per aproximacions, individuals o combinades. Es pot fer únicament un pen test o un pen test acompanyat d'una simulació d'enginyeria social amb simulacres de phishing, per exemple.

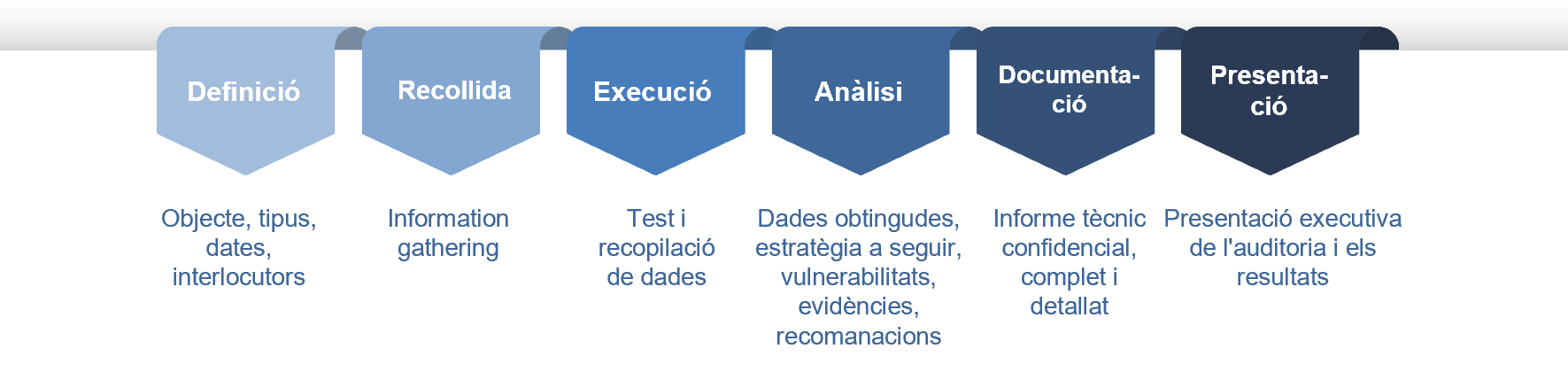

Com es fa un test d’Ethical Hacking

Qualsevol test es fa seguint metodologies i frameworks reconeguts (OSSTMM, OWASP, Mitre Att&ck, OWISAM...) i unes fases genèriques:

Ja sigui amb serveis on premise o en cloud, l'objectiu és identificar per prioritzar i resoldre possibles problemes, fins i tot proveïts des de plataformes com AWS o Azure, amb servidors o contenidors. Cal mitigar els riscos per reduir la superfície vulnerable per possibles atacs sobre el nostre entorn, físic, cloud o híbrid. Per tot això, hi ha una sèrie de resultats que habitualment són comuns en la majoria dels exercicis i que demostren que s'actua amb proactivitat, diligència i responsabilitat:

- Instal·lacions per defecte.

- Absència de pedaços.

- Errors de programació que permeten injeccions de codi o manipulació de paràmetres.

- Segmentacions incorrectes o configuracions insegures de xarxa (estacions, wifi, telefonia).

- Exposició de dades personals o confidencials.

- Poca sensibilitat a atacs de phishing dirigits.

- Manca de control dels nivells d'accés.

Els beneficis que obtindrà la companyia

Conèixer anticipadament les debilitats per guanyar tranquil·litat.

Disminuir l'exposició al risc d'una fuga de dades o evitar possibles multes.

Reduir els costos d'un atac amb èxit.

Estalviar temps davant pèrdues de servei.

Protegir la propietat intel·lectual, amb detecció ràpida.

Si desitges que t'expliquem amb més detall els nostres serveis d'Ethical Hacking, no dubtis a contactar amb nosaltres.