Un test de Ethical Hacking es una de las más rápidas y óptimas herramientas de las que disponen las organizaciones para identificar amenazas, riesgos y mejoras en seguridad.

Un hacker ético es un profesional capacitado que entiende y sabe cómo buscar debilidades y vulnerabilidades en los sistemas, y utiliza los mismos conocimientos y métodos que un hacker malicioso, pero de manera legal y legítima.

Ethical Hacking como herramienta de prevención

Desde siempre, los hombres han tenido la necesidad de proteger sus pertenencias. ¿Sabías que ya en la Edad Media había hackers? Sí, porque los castillos eran diseñados como fortalezas antiasaltos y ya entonces se hacían simulacros para poner a prueba las defensas.

Con los años, esa necesidad de protección y examen también ha llegado a las empresas, con todos sus activos, incluidos los de TI, substituyendo con firewalls, sondas y alarmas lo que eran castillos, vigías y puentes levadizos.

Mientras que los profesionales de TI son expertos en el diseño e implementación de medidas de seguridad, los hackers éticos poseen la capacidad de pensar “más allá” y eludir esos controles. Los métodos que utilizan ayudan a una organización a "probar" su seguridad de manera controlada antes de un ciberataque real y así verificar sus dispositivos y sistemas. La información obtenida ayuda a mejorar las protecciones.

Retorno de la inversión

Si cuando salimos de casa o del coche comprobamos que la puerta queda bien cerrada, ¿hacemos lo mismo con las aplicaciones antes de desplegarlas? La mejor manera de hacer una evaluación de la seguridad es realizando ataques controlados sobre los sistemas.

A más seguridad en nuestro “castillo“, menos soldados y armas serán necesarios, y al mismo tiempo habría menos impacto si el ataque tuviera éxito: fraude, robo de información, paralización de operaciones, impacto en la marca u horas de dedicación para su resolución. Cualquier ataque que funcione mínimamente siempre tendrá consecuencias muy graves, con un impacto económico seguramente mucho mayor que la inversión que hubiera sido acorde con su prevención.

El objetivo: realizar una gestión integral de las vulnerabilidades

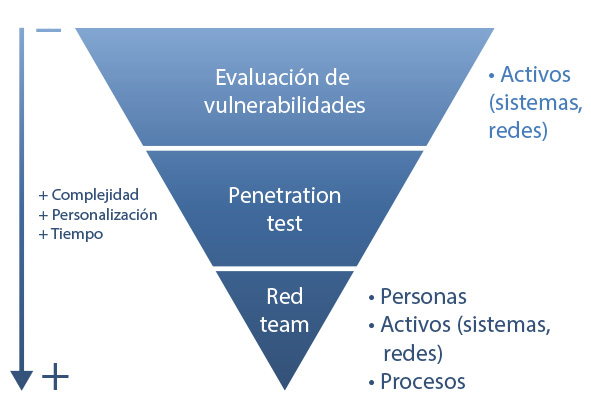

Lo más interesante es realizar una gestión integral de las vulnerabilidades con el fin de determinar el riesgo real de un posible incidente o una fuga de datos. Por esta razón, deben cubrirse las siguientes áreas, cada una con un tipo de test asociado.

Teniendo en cuenta el alcance de las pruebas, la complejidad de la ejecución de cada tipo, así como la personalización y el tiempo necesario para obtener los resultados, esa gestión integral podría visualizarse como se indica en la figura.

Vulnerabilidades + Pen testing + Red teaming

Cada tipo de test persigue un objetivo diferente:

Evaluación de vulnerabilidades, para una visión global sobre un alcance concreto (una red, una web). Se utiliza para identificar versiones de software obsoletas, parches pendientes o problemas con las configuraciones.

Pen testing, para ir un paso más allá y materializar (es decir, explotar) las vulnerabilidades y así visibilizar la afectación de estos fallos. Se verifica el grado de robustez de un servicio y se evalúa su estado frente a un ataque de tipo intrusivo.

Red teaming e ingeniería social, para probar también las personas y los procesos de la organización. Por esta razón hay pruebas de detección y respuesta basadas en escenarios, como la capacidad para detectar campañas de phishing, o intentos de ingeniería social o intentos de acceso físico o de movimiento lateral.

El planteamiento puede hacerse por aproximaciones, individuales o combinadas. Se puede realizar únicamente un pen test o un pen test acompañado de una simulación de ingeniería social con simulacros de phishing, por ejemplo.

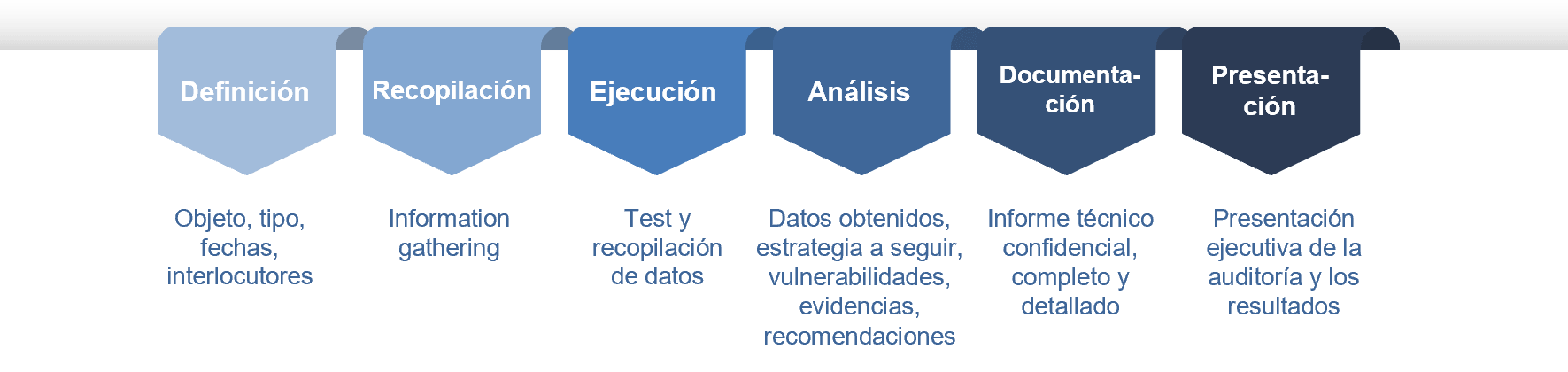

Cómo se hace un test de Ethical Hacking

Cualquier test se hace siguiendo metodologías y frameworks reconocidos (OSSTMM, OWASP, Mitre Att&ck, OWISAM…) y unas fases genéricas:

Hay una serie de resultados que suelen ser comunes en la mayoría de los ejercicios y que demuestran que se actúa con proactividad, diligencia y responsabilidad:

- Instalaciones por defecto.

- Ausencia de parches.

- Errores de programación que permiten inyecciones de código o manipulación de parámetros.

- Segmentaciones incorrectas o configuraciones inseguras de red (estaciones, wifi, telefonía).

- Exposición de datos personales o confidenciales.

- Poca sensibilidad a ataques de phishing dirigidos.

- Falta de control de los niveles de acceso.

Los beneficios que obtendrá la compañía

Conocer anticipadamente las debilidades para ganar tranquilidad.

Disminuir la exposición al riesgo de una fuga de datos o evitar posibles multas.

Reducir los costes de un ataque con éxito.

Ahorrar tiempo ante pérdidas de servicio.

Proteger la propiedad intelectual, con detección rápida.

Si deseas que te expliquemos con más detalle nuestros servicios de Ethical Hacking, no dudes en contactar con nosotros.